Desbloqueo Sin necesidad de Borrar Datos: Fábulas y Verdades

En la era digital moderna, asegurar la salvaguarda de nuestros dispositivos inteligentes y PCs se ha convertido esencial. Con incremento de la dependencia de tecnologías como teléfonos inteligentes, tabletas y ordenadores personales, es habitual encontrar con casos en las que no recordamos la clave de acceso, el dibujo de desbloqueo o incluso pasamos por situaciones de lockout por causa de varios intentos fallidos. No obstante, el falso concepto de que constantemente es indispensable realizar un reinicio de configuración de fábrica para desbloquear nuestros dispositivos se mantiene. ¿Es realmente posible abrir sin borrar datos?

Existen diversos métodos y herramientas de desbloqueo que permiten restablecer el ingreso a los dispositivos sin perder datos valiosa. Desde el empleo de funciones de protección como la biometría y el reconocimiento facial, hasta soluciones remotas como Find My Device o Find My iPhone, a diario se apresentan frescas posibilidades que aseguran la protección de nuestros información personales. En este artículo, exploraremos los mitos y realidades acerca de el desbloqueo sin borrar información, desglosando diferentes técnicas y recomendaciones prácticos para que logres asegurar la seguridad de Métodos de desbloqueo sin hacer concesiones superfluos.

Métodos de Acceso Comunes

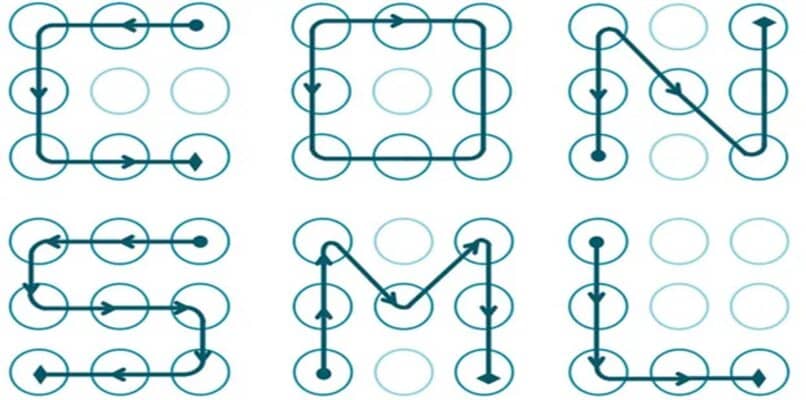

La liberación de herramientas portátiles y equipos se puede realizar mediante diversos enfoques, cada con sus diferentes particularidades y grados de seguridad informática. Uno de los de los métodos muy habituales es el empleo de un patrón de acceso. Dicho método permite a los/las usarios mover su dedo en de una puntos en la pantalla para formar una secuencia única que solo ellos/ellas conocen. Aunque es comprensible y sencillo de retener, dicho método puede ser susceptible a las personas que observan el gesto realizado.

Un método ampliamente empleado es el PIN de protección. Este consiste en un conjunto corta de números que el/los usuario deberá ingresar para entrar a el aparato. D diferencia del patrón, el número secreto es generalmente mucho más sencillo de introducir rápidamente, aunque sigue siendo vulnerable a intentos de trucos de adivinación. Por esta motivo, se recomienda utilizar PINs con dígitos menos fáciles de adivinar.

Además, diferentes tecnologías de biometría como la huella dactilar y el reconocimiento de rostro, han ganado popularidad en los últimos década. Su principal beneficio radica en que brindan un rápido y conveniente, lo que sustituye la de tener en mente secuencias o códigos. No obstante, estas últimas alternativas también tienen varias inconvenientes, entre ellas la posibilidad de que puedan suplantadas por modelos tridimensionales o imágenes.

Liberación Sin Pérdidas de Datos

El acceso sin eliminar datos se ha transformado en una requisito esencial para numerosos usuarios de gadgets móviles y ordenadores. A menudo, la solución que se brinda para ingresar a un dispositivo bloqueado implica un restablecimiento de fábrica, lo cual conlleva la eliminación de información valiosa. Sin embargo, hay métodos que hacen posible recuperar el ingreso sin perder los información personales almacenados en el dispositivo. Estos enfoques intentan garantizar tanto la accesibilidad como la seguridad de la data confidencial.

Uno de los métodos más populares es el empleo de software de liberación a distancia. Programas como Find My Device y Encontrar mi iPhone ofrecen opciones para desbloquear un dispositivo sin tener que necesidad de formatearlo. Estas aplicaciones son capaces de ubicar el aparato, eliminar la data o incluso recuperar la contraseña, permitiendo de esta forma el ingreso sin la necesidad de borrar los datos presentes en el dispositivo. De esta forma, los dueños pueden recibir ayuda directa a través de programas certificados sin comprometer su información privada.

Adicionalmente, el uso de métodos de validación como la impronta dactilar o el reconocimiento por rostro también ayudan a un desbloqueo seguro sin la necesidad de escribir claves o contraseñas varias. Dichos sistemas no solo ofrecen un plus de protección, sino que hacen más fácil un ingreso veloz y eficiente sin la pérdida de datos. Al incorporar ajustes de seguridad apropiadas, los dueños pueden conservar el dominio completo de sus aparatos mientras protegen su data personal.

Herramientas de Acceso Eficaces

Se pueden encontrar diversas soluciones de acceso que facilitan el acceso a teléfonos y computadoras sin necesidad de borrar información. Entre las más populares se encuentran aplicaciones como Dr.Fone y 4uKey de Tenorshare, que posibilitan recuperar el ingreso a dispositivos bloqueados a través de técnicas como la recuperación de clave o el desbloqueo de patrón. Esas herramientas son beneficiosas para quienes no recuerdan su código de seguridad o contraseña, dando soluciones efectivas y veloces.

De igual manera, muchas marcas cuentan con sus exclusivas herramientas de desbloqueo. Por ilustrar, Xiaomi dispone de Mi Unlock, que permite desbloquear dispositivos en caso de haber perdido la contraseña. Igualmente, los dispositivos de Apple tienen ajustes específicos a través de su servicio iCloud y Find My iPhone, que facilitan el desbloqueo sin la necesidad de perder datos. Con dichas, los propietarios pueden restablecer el acceso a sus dispositivos sin miedo a perder información importantes.

Por otro lado, el uso de herramientas de desbloqueo remoto ha incrementado en popularidad. Aplicaciones de protección han incorporado funciones que facilitan gestionar a distancia el desbloqueo de móviles, asegurando que la seguridad de datos personales se mantenga intacta. Al combinar estas soluciones y mejores métodos de seguridad, desbloquear un aparato se convierte en un proceso más sencillo y más confiable.

Protección y Protección de Informáticos

La seguridad de los aparatos portátiles, PCs y tabletas es un aspecto crucial en la era digital. A medida que existimos más conectados y nos apoyamos de nuestras tecnologías digitales para realizar tareas cotidianas, la protección de nuestros información personales se convierte en primordial. El uso de patrones de acceso, códigos de protección y claves de acceso son formas que contribuyen a mantener la privacidad de la información, pero también pueden convertirse en un obstáculo en casos de pérdida de memoria o inmovilización.

Los sistemas de acceso sin borrar información, como el uso de herramientas de desbloqueo remoto y opciones como Find My Device o Find My iPhone, ofrecen soluciones eficientes para recuperar el acceso a nuestros aparatos sin perjudicar la información almacenada. Estas funciones se han convertido en esenciales, especialmente al buscar una forma de desbloquear sin perder imágenes, documentos importantes y distintas apps. La fundamental está en saber cómo emplearlas correctamente.

Es importante tener siempre una instalación de seguridad robusta y actualizada, que incluya la autenticación en dos y el uso de sistemas de reconocimiento de rostro o huella dactilar. Esto no solo protege contra el ingreso no autorizado, sino que también asegura que hemos realizado acciones proactivas para salvaguardar nuestra información. Mantener la seguridad y protección de datos es deber de cada usuario y requiere un enfoque meticuloso y consciente.

Conclusiones sobre el Desbloqueo de Dispositivos

El proceso de liberación de dispositivos, ya sea un celular, una PC o una tablet, presenta una diversidad de métodos que pueden ajustarse a las exigencias particulares de cada individuos. Desde diseños de desbloqueo y PINs de seguridad hasta tecnologías avanzadas como la biometría de huellas y el reconocimiento facial, todos de estos ofrece diferentes tipos de seguridad y comodidad. Es esencial seleccionar el sistema que no solamente asegure la seguridad de los información privados, sino que también resulta accesible y fácil de recordar.

Existen falsedades comunes sobre el desbloqueo, como la opinión de que restablecer el aparato es la única opción ante un candado. Sin embargo, muchas opciones de desbloqueo a distancia, como Buscar Mi Dispositivo o Find My iPhone, permiten restaurar el acceso sin perder datos importantes. Estos instrumentos son fundamentales para asegurar que la protección de los aparatos móviles no ponga en riesgo la integridad de la información almacenada en ellos.

En conclusión, el proceso de liberación sin borrar datos es una realidad accesible gracias a las diversas opciones y estrategias existentes en la actualidad. Un enfoque preventivo en la configuración de seguridad, así como el entendimiento de las varias alternativas de liberación, permite a los individuos defender sus aparatos al mismo tiempo que mantienen el ingreso a su datos personal. Estar al tanto sobre estas herramientas es fundamental para una experiencia protegida y productiva en el manejo de la tecnologías.